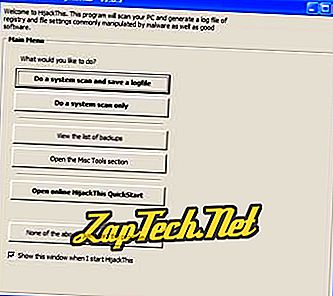

När du har hämtat och installerat den senaste versionen av Trend Micro HijackThis öppnar du filen. Om din dator inte kan öppna programmet, försök att byta namn på filen till något annat (till exempel sniper.exe) och springa det igen. När du är öppen ska du se en skärm som liknar det exempel som visas nedan.

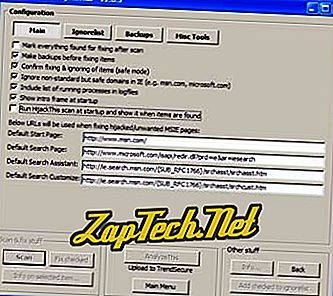

Klicka på den sista knappen "Ingen av ovanstående, starta bara programmet" och välj "Config .." -knappen. Kontrollera att kryssrutor för följande är markerade.

- Gör säkerhetskopior innan du fixar objekt

- Bekräfta fixering och ignorering av föremål

- Ignorera icke-standardiserade men säkra domäner i IE

- Inkludera lista över körprocesser i loggfiler

När du är markerad eller verifierad klickar du på knappen Huvudmeny.

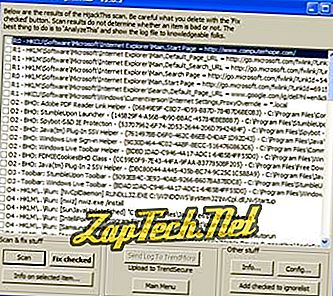

Välj sedan den första knappen Gör en systemsökning och spara en loggfil för att starta systemsökningen. När du har slutfört ser du en skärm som liknar det exempel som visas nedan och ett nytt Notepad-fönster som visar den nya HijackThis-loggen.

Om du skapar den här loggen för att analyseras online, kopiera den fullständiga loggen till urklippet genom att trycka på Ctrl + A för att välja all text. När du har markerat klickar du på Redigera och Kopiera. En gång gjort kan det klistras in på en forumsida eller ett HijackThis-verktyg, till exempel Computer Hope Windows-processverktyget.

HijackThis loggfilen sparas också på din dator i standardkatalogen "C: \ programfiler \ Trend Micro \ HijackThis \" och kan kopplas till ett foruminlägg eller skickas till en annan användare i ett e-postmeddelande som ska analyseras.

Förstå resultaten

Vid första anblicken kan resultaten verka överväldigande, men loggen innehåller all information och potentiella platser där skadlig programvara kan attackera din dator. Nedan följer en kort beskrivning av var och en av dessa avsnitt för en allmän förståelse av vad de är.

Varning: HijackThis är ett avancerat verktyg och kan göra ändringar i registret och andra systemfiler som kan orsaka ytterligare datorproblem. Se till att du har följt anvisningarna ovan, gör säkerhetskopior av ändringar och att du är bekant med vad som fixas innan du ställer in några kontrollerade föremål.

R0 - R3 sektioner

Windows Registry-värden som har skapats och ändrats som relaterar till din Microsoft Internet Explorer-webbläsare. Ofta skadar malware dessa registervärden för att ändra standardwebbsidan, söksidan etc. Nedan visas ett exempel på ett R0-värde.

R0 - HKCU \ Software \ Microsoft \ Internet Explorer \ Main, Startsida = //www.computerhope.com/

F0 - F3 sektioner

En översikt över vad som visas som laddas från system.ini eller win.ini-filer.

N1 - N4 sektioner

I likhet med avsnittet R0-R3 är dessa avsnitt en del av prefs.js-filen som relaterar till Netscape och Mozilla Firefox-webbläsare. N1-N4 sektioner attackeras för att ändra standard startsida, sök sida, etc.

O1-sektionen

Det här avsnittet innehåller omdirigeringar av värdfiler som har gjorts till Windows-värdfilen. Omdirigeringar är en annan typ av attack som omdirigerar ett domännamn till en annan IP-adress. Till exempel kan en attack använda detta för att omdirigera din bankadress till en annan webbplats för att stjäla inloggningsinformation. Nedan är ett exempel på en O1-linje.

O1 - Värdar: :: 1 localhost

O2-sektionen

Det här avsnittet innehåller alla Internet BHO-filer (Browser Helper Object) med CLSID (bifogad i {}) som är installerat på datorn. Nedan är ett exempel på en O2-linje.

O2 - BHO: Adobe PDF Reader Länkhjälpmedel - {06849E9F-C8D7-4D59-B87D-784B7D6BE0B3} - C: \ Program \ Common Files \ Adobe \ Acrobat \ ActiveX \ AcroIEHelper.dll O3-sektionen

Det här avsnittet tänds på alla Microsoft Internet Explorer-verktygsfält som är installerade på datorn. Även om det finns gott om legitima webbläsarverktygsfält, finns det också gott om skadliga verktygsfält och verktygsfält installerade av andra program som du kanske inte vill ha. Nedan är ett exempel på en O3-linje.

O3 - Verktygsfält: StumbleUpon Verktygsfält - {5093EB4C-3E93-40AB-9266-B607BA87BDC8} - C: \ Program Files \ StumbleUpon \ StumbleUponIEBar.dll O4 sektionen

En av de vanligaste tittarna på avsnitt innehåller O4-sektionen några program som automatiskt laddas i Windows-registret varje gång datorn startar. Nedan är ett exempel på den här raden.

O4 - HKLM \ .. \ Kör: [NvCplDaemon] RUNDLL32.EXE C: \ WINDOWS \ system32 \ NvCpl.dll, NvStartup

O5 sektion

I det här avsnittet visas ikoner på Windows Kontrollpanel som har blivit avaktiverade för att visas. Vissa skadliga program kan inaktivera Windows Kontrollpanel för att förhindra dig från felsökningsproblem som orsakas av programmet.

O6 sektion

Om några Microsoft Internet Explorer-alternativ har blivit inaktiverade av policyn, bör de åtgärdas.

O7-sektionen

Det här avsnittet visar om åtkomst till registret (regedit) har inaktiverats. Om närvarande bör åtgärdas.

O8-sektionen

Eventuella ytterligare funktioner som har lagts till i menyn i Microsoft Internet Explorer i menyn i det här avsnittet. Nedan är ett exempel på den här raden.

O8 - Extra kontext menyalternativ: & Windows Live Search - res: // C: \ Program Files \ Windows Live Toolbar \ msntb.dll / search.htm.

O9 sektionen

Eventuella ytterligare knappar eller menyalternativ som har lagts till i Microsoft Internet Explorer visas här. Nedan är ett exempel på den här raden.

O9 - Extra knapp: StumbleUpon - {75C9223A-409A-4795-A3CA-08DE6B075B4B} - C: \ Program Files \ StumbleUpon \ StumbleUponIEBar.dll. O10 sektion

I det här avsnittet visas några Windows Winsock-kaprar. Även om dessa linjer kan fixas från HijackThis på grund av hur Winsock fungerar, föreslår vi att du använder LSP-Fix ett alternativt verktyg som är utformat för att fixa det här avsnittet, om det hittas. Nedan är ett exempel på den här raden.

O10 - Okänd fil i Winsock LSP: c: \ windows \ system32 \ nwprovau.dll

O11 sektionen

Visar vilken extra grupp som har lagts till i avsnittet Internet Explorer Advanced Options.

O12 sektionen

I det här avsnittet visas pluggar för Microsoft Internet Explorer som har installerats på datorn.

O13-sektionen

Visar eventuella ändringar som gjorts i Microsoft Internet Explorer standard // prefix. Används när en användare skriver in en URL-adress, men lägger inte till "//" framför.

O14 sektion

Det här avsnittet visar eventuella ändringar i filen iereset.inf som har gjorts. Den här filen används när du återställer inställningarna för Microsoft Internet Explorer tillbaka till standardinställningarna.

O15 sektionen

Visar eventuella ändringar i Microsoft Internet Explorer Trusted Zone. Om du inte har lagt till eller erkänt det här avsnittet, föreslår vi att du fixar det via HijackThis. Nedan är ett exempel på en O15-linje.

O15 - Trusted Zone: //www.partypoker.com

O16-sektionen

Visar alla Microsoft Internet Explorer ActiveX-bjects. Nedan är ett exempel på den här raden.

O16 - DPF: {0CCA191D-13A6-4E29-B746-314DEE697D83} (Facebook Photo Uploader 5) - //upload.facebook.com/controls/FacebookPhotoUploader5.cab. O17-sektionen

I det här avsnittet visas eventuella DNS- och Domainkapningar. Nedan är ett exempel på den här raden.

O17 - HKLM \ System \ CCS \ Services \ Tcpip \ .. \ {F30B90D7-A542-4DAD-A7EF-4FF23D23587B}: Nameserver = 203.23.236.66 203.23.236.69. O18-sektionen

Alla protokollkapare kommer att visas här. Om det här avsnittet ses, rekommenderas det att det fastställs av HijackThis.

O18 - protokoll: sakore - {5513F07E-936B-4E52-9B00-067394E91CC5} - c: \ PROGRA ~ 1 \ mcafee \ SITEAD ~ 1 \ mcieplg.dll. O19-sektionen

I det här avsnittet visas ändringar av CSS-stilark som har gjorts. Om du inte använder ett anpassat stilark rekommenderas det att du använder HijackThis för att åtgärda det här avsnittet.

O20 sektion

I det här avsnittet är allt som laddas via APPInit_DLL eller Winlogon show i det här avsnittet. Nedan är ett exempel på var och en av dessa rader.

O20 - AppInit_DLLs: avgrsstx.dll

O20 - Winlogon Meddela:! SASWinLogon - C: \ Program Files \ SUPERAntiSpyware \ SASWINLO.DLL.

O21-sektionen

Allt som laddas i SSODL (ShellServiceObjectDelayLoad) Windows registernyckel visas i det här avsnittet.

O22-sektionen

I det här avsnittet visas alla registertangenter för SharedTaskScheduler autorun Windows. Nedan är ett exempel på den här raden.

O22 - SharedTaskScheduler: Windows DreamScene - {E31004D1-A431-41B8-826F-E902F9D95C81} - C: \ Windows \ System32 \ DreamScene.dll. O23 sektionen

I det här avsnittet visas alla Windows XP, NT, 2000, 2003 och Vista-starttjänster i det här avsnittet. Nedan är ett exempel på den här raden.

O23 - Service: AVG8 E-post Scanner (avg8emc) - AVG Technologies CZ, sro - C: \ PROGRA ~ 1 \ AVG \ AVG8 \ avgemc.exe.

O24 sektionen

Slutligen är O24-sektionen några Microsoft Windows Active Desktop-komponenter som är installerade på datorn. Om du inte använder Active Desktop eller känner igen namnet, föreslår vi att du åtgärdar dessa också. Nedan är ett exempel på den här raden.

O24 - Skrivbordskomponent 1: (inget namn) - //mbox.personals.yahoo.com/mbox/mboxlist.